CyberCrypt

Orkiestracja deszyfrowania w środowiskach rozproszonych

Organy ścigania coraz częściej napotykają zaszyfrowane zasoby cyfrowe podczas prowadzonych śledztw. Nasz projekt koncentrował się na dostarczeniu rozwiązania tego problemu poprzez umożliwienie orkiestracji operacji łamania szyfrów w środowiskach rozproszonych.

Geneza projektu i partnerstwo

Potrzeba stworzenia skuteczniejszych narzędzi do kryptoanalizy doprowadziła do uruchomienia projektu Cybercrypt@gov, którego celem było opracowanie skalowalnego, rozproszonego i wysokowydajnego systemu wspierającego służby w odszyfrowywaniu zabezpieczonych danych.

Z uwagi na złożoność problemu, firma Redge Technologies (wcześniej Atende Software) dołączyła do konsorcjum złożonego z czołowych partnerów akademickich i przemysłowych: Akademii Górniczo-Hutniczej w Krakowie (lider konsorcjum), Politechniki Warszawskiej, Akademii Sztuki Wojennej oraz firmy Longevity. Projekt był współfinansowany przez Narodowe Centrum Badań i Rozwoju (NCBiR) w ramach programu „Obronność i bezpieczeństwo” – Konkurs nr 9/2018 (Umowa nr DOB-BIO9/32/03/2018). Realizacja trwała w latach 2019–2024, z całkowitym budżetem 14 534 042 PLN, z czego 14 201 042 PLN pochodziło z dofinansowania.

Cele techniczne i architektura systemu

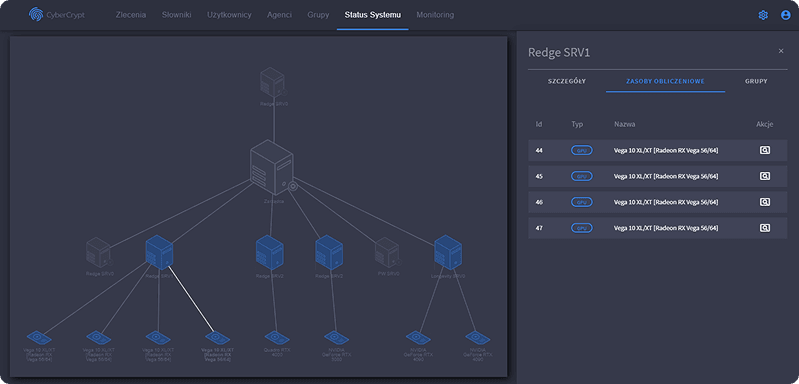

System Cybercrypt@gov został zaprojektowany od podstaw, by zapewnić:

- Rozproszone przetwarzanie zadań w środowiskach hybrydowych (CPU/GPU/FPGA)

- Orkiestrację ataków brute-force przy użyciu istniejących komponentów open-source

- Intuicyjny interfejs dla użytkowników bez specjalistycznej wiedzy

- Zintegrowane narzędzia ekstrakcji danych, przygotowujące zaszyfrowane materiały do analizy

Autorski Orkiestrator dla Hashcat

Jako główny silnik wybrano Hashcat, ze względu na aktywny rozwój, szerokie wsparcie formatów oraz możliwość działania w środowiskach OpenCL i CUDA. Jednak istniejące rozwiązania orkiestracyjne nie spełniały wymagań konsorcjum, zwłaszcza w zakresie integracji obliczeń opartych na FPGA, efektywnego harmonogramowania zadań, równoważenia obciążeń i współpracy międzyplatformowej.

W rezultacie opracowano od podstaw dedykowaną warstwę orkiestracyjną, umożliwiającą:

- Automatyczną dystrybucję i synchronizację zadań obliczeniowych

- Zunifikowane zarządzanie heterogenicznymi węzłami (CPU, GPU, FPGA)

- Monitorowanie postępu i zarządzanie zadaniami w czasie rzeczywistym

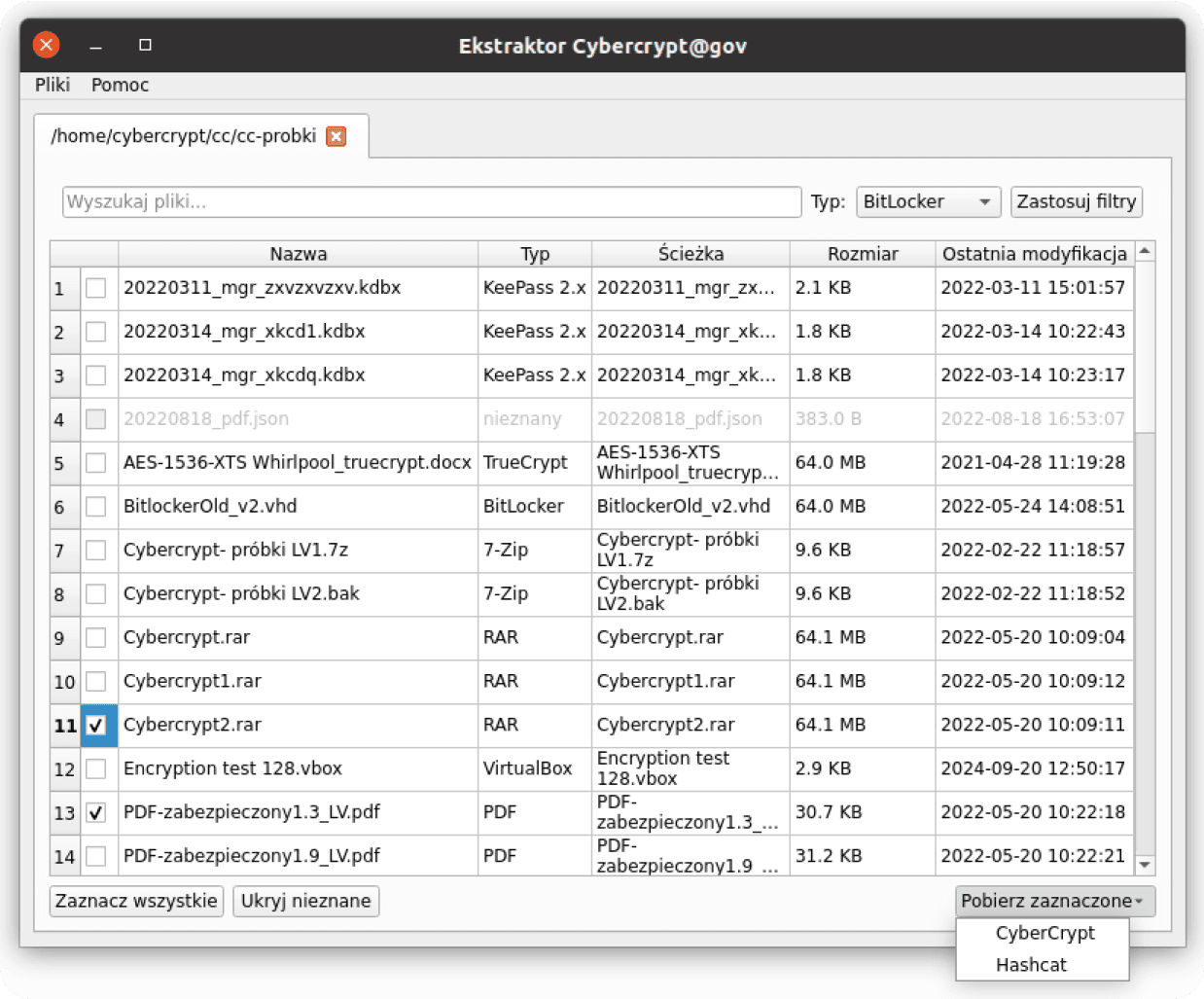

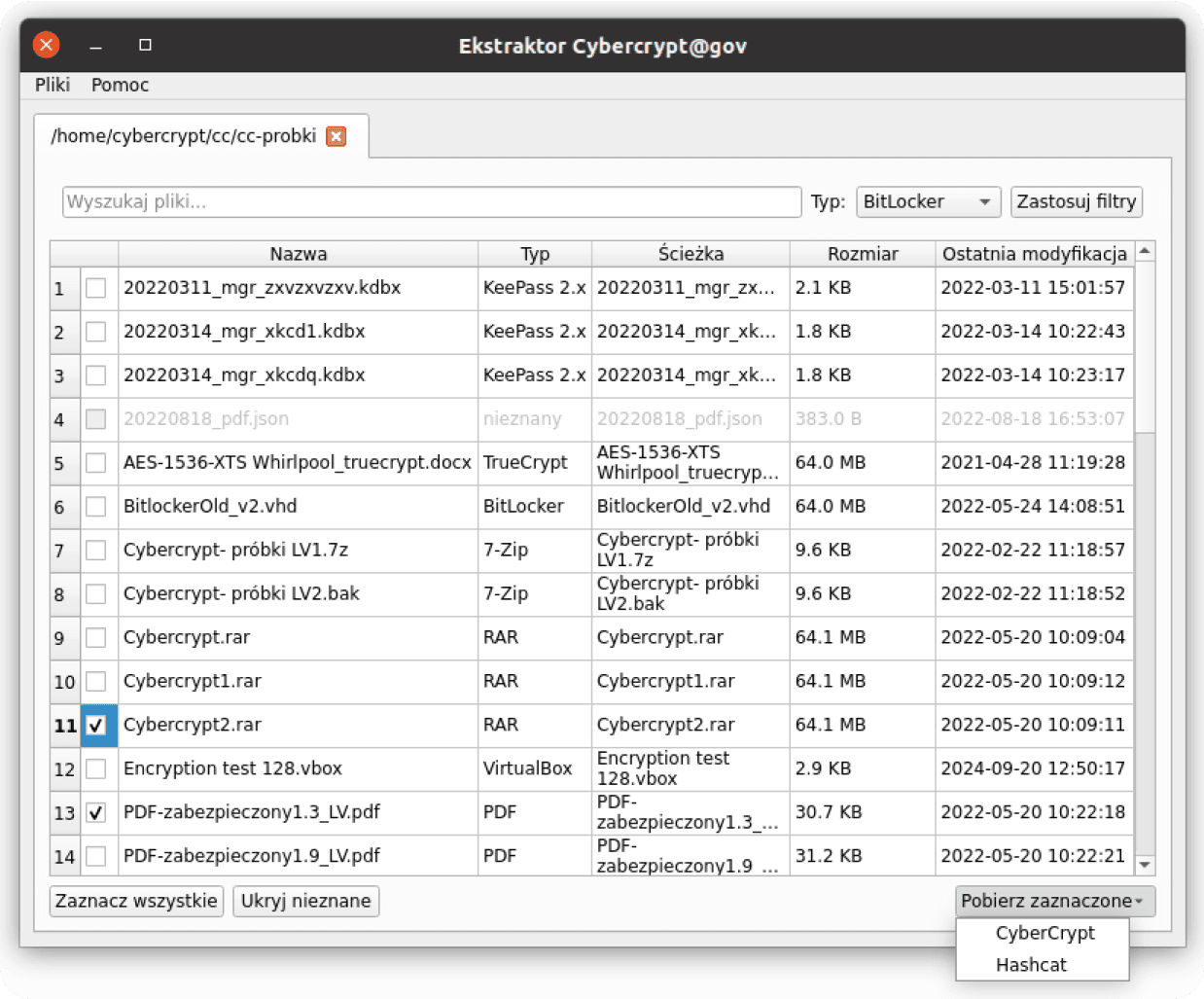

Narzędzie ekstrakcji, przygotowanie danych do odszyfrowania

Kluczowym elementem systemu jest dedykowane Narzędzie Ekstrakcji, zaprojektowane w celu uproszczenia przygotowania zaszyfrowanych danych. W odróżnieniu od fragmentarycznych lub skryptowych rozwiązań, narzędzie to:

- Automatycznie wykrywa zaszyfrowane pliki i woluminy w określonych katalogach, pojedynczych plikach oraz podłączonych urządzeniach pamięci

- Rozpoznaje typy plików na podstawie ich zawartości, a nie nazw czy rozszerzeń

- Nie wymaga specjalistycznej wiedzy do ekstrakcji materiału kryptograficznego

- Obsługuje eksport danych w natywnym formacie Cybercrypt oraz Hashcat

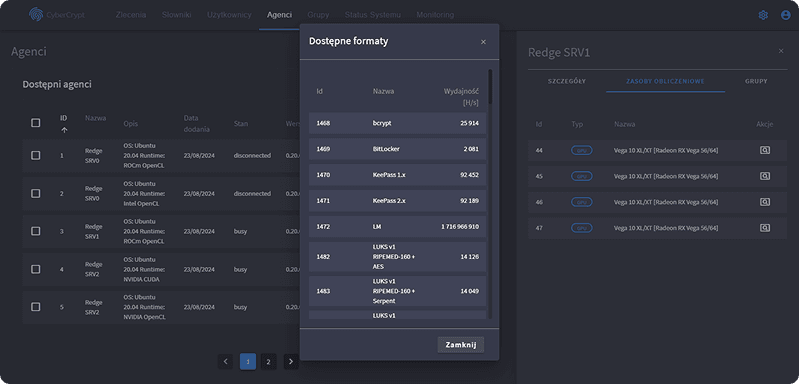

Obsługiwane formaty to m.in.:

- Archiwa: 7-Zip, RAR, WinZip

- Menedżery haseł: KeePass (wersje 1.x i 2.x)

- Dokumenty: MS Office, PDF

- Dyski/woluminy: TrueCrypt, VeraCrypt, BitLocker, LUKS, VirtualBox

- Klucze: PEM (PKCS#8)

Konsola administracyjna (Panel)

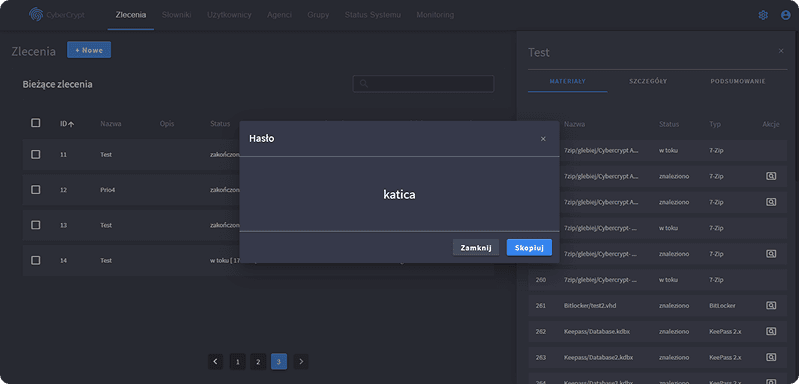

Panel administracyjny systemu umożliwia:

- Wgrywanie wielu wyników ekstrakcji

- Wprowadzanie własnych wartości hash (obsługa 18 funkcji skrótu)

- Wybór słowników/masek do ataków

- Priorytetyzację i harmonogramowanie zadań

- Monitorowanie zadań i dostęp do wyników w czasie rzeczywistym

Częściowe wyniki (odzyskane hasła) są dostępne natychmiast, jeszcze przed zakończeniem zadania. Konsola pozwala również na:

- Grupowanie zasobów w celu segmentacji obciążeń

- Pełne monitorowanie systemu (status agentów, użycie zasobów)

- Zarządzanie użytkownikami i uprawnieniami

- Centralne zarządzanie słownikami

Ewaluacja platform sprzętowych

W ramach projektu przeprowadzono intensywne testy porównawcze różnych platform obliczeniowych:

- CPU: architektury Intel i AMD

- GPU: karty konsumenckie i profesjonalne NVIDIA oraz AMD

- FPGA: niestandardowe akceleratory zaprojektowane przez Politechnikę Warszawską, oparte na układach Xilinx

Ewaluacja pozwoliła określić optymalne konfiguracje wdrożeniowe i potwierdziła możliwość wspólnego działania CPU, GPU i FPGA w jednym systemie.

Rezultaty i znaczenie projektu

Efektem projektu Cybercrypt@gov jest funkcjonalny system na poziomie gotowości technologicznej TRL 8, w pełni przetestowany i zademonstrowany. System został wdrożony operacyjnie w strukturach Policji Państwowej, znacząco zwiększając możliwości walki z zaszyfrowanymi dowodami w postępowaniach karnych.

Skalowalna architektura systemu umożliwia praktycznie nieograniczoną rozbudowę, można podłączać dowolną liczbę węzłów, dostosowując go do dostępnej infrastruktury. Modułowa budowa i intuicyjny interfejs pozwalają osobom bez zaplecza technicznego realizować zaawansowane operacje po krótkim przeszkoleniu.

Cybercrypt@gov to przykład synergii innowacji akademickiej, inżynierii przemysłowej i rzeczywistych potrzeb bezpieczeństwa narodowego. Wkład Redge Technologies, od projektowania systemu, przez tworzenie oprogramowania, po jego integrację – był kluczowy dla dostarczenia stabilnego, operacyjnego rozwiązania.

Projekt ten pokazuje, że specjalistyczne narzędzia, projektowane z uwzględnieniem realnych ograniczeń operacyjnych, mogą stanowić istotną przewagę w walce z coraz bardziej wyrafinowaną cyberprzestępczością.

Skontaktuj się z nami

Możemy dostosować technologię do Twoich potrzeb. Dlatego uważnie słuchamy, jak możemy pomóc.

Skontaktuj się z nami